باگ امنیتی در قرارداد هوشمند لیدو؛ جریان از چه قرار است؟

شرکت امنیتی اسلومیست (SlowMist) روز گذشته در توییتی مدعی شد قرارداد هوشمند پروتکل لیدو مورد حمله اکسپلویت هکرها قرار گرفته و هکرها از باگ امنیتی موجود در این قرارداد برای اهداف خود سوء استفاده کردهاند. در واکنش به این خبر تیم توسعه لیدو ضمن تکذیب حمله هکرها خاطرنشان کرد هر ۲ توکن لیدو دائو (Lido DAO) و استیکد اتر (stETH) در امنیت قرار دارند.

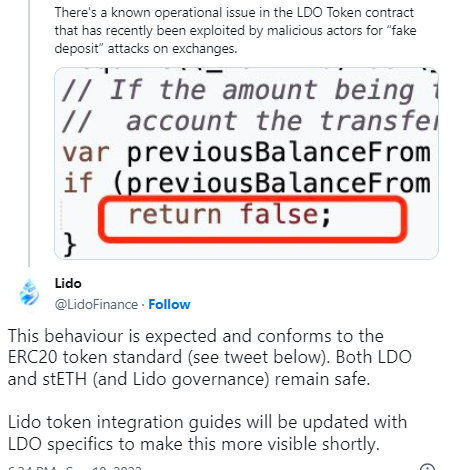

به نقل از کوین تلگراف، پروتکل لیدو در واکنش به توییت شرکت اسلومیست اعلام کرد از این باگ امنیتی اطلاع داشته است و حمله اکسپلویت هکرها به قرارداد هوشمند توکن LDO را تکذیب کرد.

به گفته اسلومیست، باگ امنیتی موجود در قرارداد هوشمند توکن LDO امکان «واریز جعلی» به صرافیها را برای هکرها فراهم میکند. بدین ترتیب، حتی اگر هکرها موجودی LDO کافی نداشته باشند میتوانند تراکنش خود را انجام دهند. این شرکت امنیتی معتقد است این باگ از کد استاندارد توکن ERC-20 نشات گرفته است.

تیم توسعه لیدو فایننس در واکنش به این ادعا خاطرنشان کرد این باگ در تمامی توکنهای ERC-20 وجود دارد و تنها شامل توکن LDO نمیشود.

اسلومیست عنوان کرده بود حمله «واریز جعلی» با استفاده از قرارداد هوشمند توکن LDO انجام شده و طی آن مقدار توکنی بیش از آنچه در اختیار هکرها قرار دارد منتقل شده و به جای کنسل شدن تراکنش، صرفا یک مقدار False به عنوان خروجی قرارداد هوشمند بازگردانده شده است. علیرغم این ادعا، اسلومیست هیچ مدرک آنچینی برای انجام شدن این حمله اکسپلویت منتشر نکرده است.

در عین حال، هرکیولیس (Hercules)، تحلیلگر آنچین در توییتی خاطر نشان کرد این باگ امنیتی ممکن است توسط صرافیهای ارز دیجیتال شناسایی نشود.

شرکت اسلومیست به هولدرهای لیدو توصیه میکند علاوه بر چک کردن وضعیت تراکنش، برای اطمینان از انجام شدن آن Return Value یا خروجی قرارداد هوشمند توکن را هم بررسی نمایند.

با این حال، لیدو در توییتی با اشاره به پروپوزال رسمی اتریوم که در سال ۲۰۱۵ توسط ویتالیک بوترین نوشته شده است، خاطرنشان کرد هر دو تابع «transfer» و «transferFrom» باید صرفا وضعیت تراکنش را به عنوان خروجی بازگردانند و تنها در موارد خاص میتوانند تراکنش را کنسل کنند.

تیم توسعه لیدو همچنین خاطرنشان کرد به منظور رفع این باگ امنیتی، راهنمای یکپارچهسازی توکن LDO به زودی آپدیت خواهد شد.